2016년 9월 유명 보안

전문가 브라이언 크렙스의 블로그 크렙스온시큐리티(KrebsOnSecurity)와 프랑스 인터넷 호스팅

업체 OVH에 대해 기록적인 DDoS 공격이 있었다. 이어 2016년 10월 21일 금요일 오전 미국

인터넷 호스팅 서비스업체 딘(Dyn)이 DDoS 공격을 당한 사건이 일어났다. 이로 인해 에어비앤비(Airbnb),

페이팔(PayPal), 넷플릭스(Netflix), 사운드 클라우드(SoundCloud),

트위터(Twitter), 뉴욕타임스(The New York Times) 등 여러 사이트에서 접속

장애가 발생했다. 그리고 이들 공격에는 사물인터넷(Internet of Things, IoT)을

감염시키는 미라이(Mirai)라는 악성코드가 이용되었음이 밝혀진다.

안랩은 월간’안’ 2015년

10월호 ‘IoT 그리고 임베디드 리눅스 악성코드’라는 글에서 사물인터넷 기기를 겨냥한 리눅스

악성코드 제작과 임베디드 리눅스 기반 기기의 보안 문제를 다룬 바 있다.

이번 호에서는 미라이 악성코드를

비롯해 최근 발견된 사물인터넷 관련 리눅스 악성코드에 대해 살펴본다.

현재 여러 운영체제가 IoT의 주도권을 놓고

경쟁하고 있으며 이중 임베디드 리눅스(Embedded Linux)가 많이 사용되고 있다. 우리가 흔히

접할 수 있는 인터넷 공유기, 셋톱 박스, NAS(Network Attached Storage),

디지털 비디오 레코더, IP 카메라 등에 임베디드 리눅스가 이용되고 있다. 이들 시스템은 데스크톱과

비교했을 때는 저성능이지만 다른 IoT 제품보다는 컴퓨터에 가까워 공격자들의 우선 목표가 되고 있다.

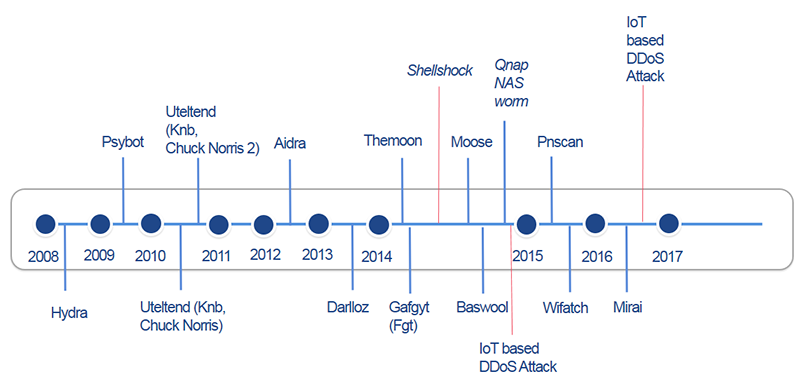

이러한 임베디드 리눅스를 겨냥한 악성코드는

2008년 처음 보고되었다. 초기 임베디드 리눅스 악성코드는 밉스(MIPS) 프로세스를 사용하는

인터넷 공유기만 감염시킬 수 있었지만, 2012년 발견된 에이드라(Aidra) 웜은 밉스 외 다양한

프로세스를 지원해 인터넷 공유기뿐 아니라 셋톱 박스 등 다양한 임베디드 리눅스 환경에서 활동할 수

있었다. 많은 임베디드 리눅스 악성코드는 DDoS 공격 기능이 주 목적이지만 2013년 발견된

달로즈(Darlloz)는 비트코인과 같은 가상 화폐 채굴이 주목적이다. 2014년 말 리자드

스쿼드(Lizard Squad)란 그룹에서 가프지트(Gafgyt) 변형으로 일으킨 DDoS 공격으로

게임 관련 웹 사이트 장애가 발생하기도 했다. 2016년에는 미라이에 의해 9월과 10월 대규모

DDoS 공격이 발생한다. 공격에는 기존 인터넷 공유기뿐 아니라 DVR(Digital Video

Recorder), IP 카메라 등의 사물인터넷 기기가 이용되었다.

[그림 1] 주요 임베디드 리눅스 악성코드 타임라인

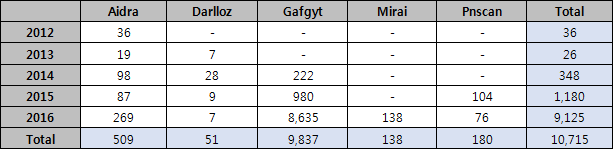

이 가운데 특정 기기만 감염시키는 악성코드나

지속적으로 변형이 나오지 않는 악성코드를 제외하고 많이 발견되고 있는 악성코드는 에이드라, 달로즈,

가프지트, 피엔스캔, 미라이 등이다. 이들 5 종류 악성코드 발견 현황을 보면 2012년 36개,

2013년 26개, 2014년 348개, 2015년 1,180개, 2016년 9,125개다. 참고로

2016년 통계는 10월 31일까지의 집계로, 연말까지 1만 개 이상의 악성코드가 보고될 것으로

예상된다. 이처럼 임베디드 리눅스 기반 악성코드는 2014년 이후 폭발적인 증가세를 보이고 있다.

[표 1] 주요 IoT 악성코드 현황

현재 가프지트가 가장 많이 발견되고 있으며, 당분간

가프지트와 미라이가 계속 증가할 것으로 예상된다. 다섯 종류의 악성코드에 대해 간단히 살펴보자.

■ 에이드라(Aidra, Lightaidra)

에이드라는 2012년 2월 최초 발견되었으며

2011년 말 제작되었을 가능성이 높다. 최초의 사물인터넷 악성코드로 볼 수 있다. 기존 임베디드

리눅스 악성코드가 밉스 프로세스를 사용하는 인터넷 공유기만 공격 대상이었다면, 이 악성코드는 밉스 뿐

아니라 암(ARM), 밉셀(MIPSEL), 파워PC(PowerPC), 슈퍼H(SuperH) 등의

다양한 프로세스에서도 동작하게 제작되었다. IRC 봇 악성코드로 DDoS 공격 기능을 가지고 있으며

소스코드가 공개되어 다양한 변형이 존재한다. 2014년 발견된 변형에는 경쟁 악성코드인 달로즈 제거

기능이 추가되었다.

■ 달로즈(Darlloz, Zollard)

달로즈는 2013년 10월 발견된 사물 인터넷

웜으로 인텔 x86, 밉스, 암, 파워PC 등의 시스템을 감염시킬 수 있다. 다른 악성코드가 주로

DDoS 공격 기능이 있는데 반해 이 악성코드는 비트코인 같은 가상 화폐 채굴 기능을 가지고 있다.

■ 가프지트(Gafgyt)

가프지트는 2014년 8월에 존재가 처음

확인되었다. 특히 2014년 말 리자드 스쿼드가 엑스박스 라이브(Xbox Live)와 플레이스테이션

네트워크(PlayStation Network)에 DDoS 공격을 할 때 이용하면서 유명해졌다.

2015년 1월 소스코드가 공개되어 현재 가장 많은 변형이 존재한다.

■ 미라이(Mirai)

미라이는 ‘미래’라는 뜻의 일본어 발음으로,

2016년 5월 처음으로 발견되었다. 2016년 10월 초 소스코드가 공개된 후 변형이 증가하고

있다. 2016년 9월 보안 블로그에 기록적인 DDoS 공격과 2016년 10월 호스팅 업체 딘에

대한 DDoS 공격으로 유명해졌다. 미라이는 UDP Flood, Syn Flood, ACK

Flood, GRE IP Flood 등의 다양한 DDoS 공격 기능을 가지고 있다. 또한 2016년

10월 발견된 변형은 다른 악성코드인 달로즈를 제거하는 기능이 포함되었다.

현재까지 임베디드 리눅스 기반 사물인터넷 제품에

감염된 악성코드를 진단·치료할 수 있는 마땅한 방법은 없다. 백신 프로그램이 존재하지 않고 백신

프로그램이 존재해도 제조사 도움이 없으면 프로그램 설치도 어렵다. 따라서 악성코드 감염을 예방하기

위한 노력이 필요하다. 우선 인터넷 공유기나 NAS의 공장 초기화 암호는 반드시 변경해야 한다.

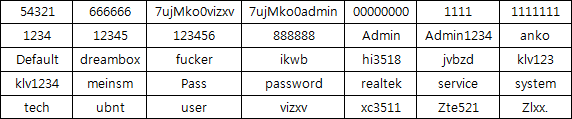

새로운 암호는 숫자와 특수 문자를 섞어서 사용하고 주기적으로 변경하면 가장 좋다. 악성코드에서

Admin, adin1, guest, root, support 등의 계정에 대입해 보는 주요

비밀번호는 다음과 같다([표 2] [그림 2] 참고).

[표 2] 취약한 비밀번호

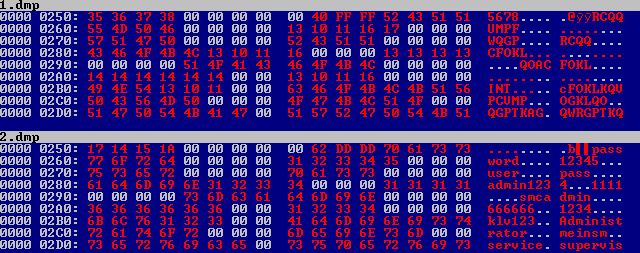

[그림

[그림 2] 미라이 악성코드에 포함된 비밀번호

문자열 비교

공격자는 최근 인터넷 공유기 등의 취약점을 찾아

계속 공격하고 있어 제조사에서도 주기적으로 펌웨어 업데이트를 제공하고 있다. 사물인터넷에 대한 다른

취약점 공격도 진행될 것으로 예상되어 인터넷에 연결된 기기는 최신 펌웨어로 업데이트해야 한다. 많은

경우 외부에서 접근할 수 있는 기능을 악용하고 있다. 따라서 꼭 필요한 경우가 아니라면 외부 접근

기능을 해제하고 사용해야 한다.

2014년 이후 임베디드 리눅스 악성코드에 의해

발생한 DDoS 공격으로 세계 여러 나라 정부에서도 문제의 심각성을 느끼기 시작했다. 이러한 기조에

따라 미래창조과학부는 2016년 9월 IoT 기기 생명주기를 기준으로 15가지 보안 요구사항과

기술•관리적 권고사항을 상세히 담은 ‘IoT 공통 보안 가이드’를 발표했다. 따라서 사물인터넷 기기

제조사는 이 가이드를 비롯해 KR-CERT의 ‘공유기 제품 생산 시 적용할 보안 가이드’, OWASP의

‘IoT 시큐리트 가이드’를 바탕으로 제품을 설계해야 한다.

또한 보안 업체와 협력해 보안 기능을 강화하거나

보안 제품을 탑재할 필요가 있다. 언론을 통한 사물인터넷의 위험성 홍보도 필요하다. 개인과 기업도

사물 인터넷 제품을 구매할 때 가격보다 신뢰할 수 있는 제조사에서 보안에 신경 써서 만든 제품을

선택하면 시장 전체적으로도 자연스럽게 보안문제에 좀 더 주의를 기울일 것으로 보인다.

[출처 : 안랩(www.ahnlab.com)]