새 페이지 1

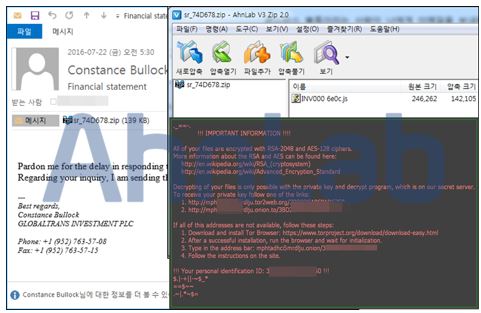

최근 스크립트 파일 형태로 제작된 랜섬웨어가 스팸 메일을 통해

유포되는 사례가 증가하고 있다. 대표적으로, 올해 2월 나타나 막대한 피해를 입혔던 록키(Locky) 랜섬웨어가 잠시 수그러드는가 싶더니 최근

스크립트 파일 형태로 유포되었다. 이 글에서는 스크립트 파일로 유포되는 최신 랜섬웨어 예방에 도움이 되는 방법을 알아본다.

최근 스크립트 파일로 제작된 랜섬웨어가 증가하고 있다. 주로 자바 스크립트(JavaScript, 이하 JS) 및 윈도우 스크립트

파일(Windows Script File, 이하 WSF)로 제작되며, 스팸 메일의 첨부 파일로 유포되고 있다.

|

[그림 1] 스팸 메일을 통해 유포되는 랜섬웨어 |

스크립트 파일(Script File)은 문자열(script)로 구성된 형태로, 프로그램 실행에 필요한 설정 값 또는 프로그램 소스코드 등이

내부에 포함되어 있다. 스크립트는 작성 및 변경이 용이하여 다수의 파일을 짧은 시간 안에 생성할 수 있다는 점 때문에 스크립트 파일 형태의

랜섬웨어가 증가하고 있는 것으로 보인다.

스크립트 파일은 자가 실행이 불가능하기 때문에 별도의 프로세스 또는 웹브라우저를 통해 실행된다. 스팸 메일의 첨부 파일로 유포된 JS 및

WSF는 공격자의 유포지(웹사 트)로부터 실행파일을 다운로드하여 실행한다. 이 실행파일이 바로 랜섬웨어로, 다운로드된 후 바로 실행되어 암호화를

진행한다. 앞서 언급한 록키 랜섬웨어도 초기에는 실행파일 형태였으나, 최근에는 스크립트 파일로 제작되어 사용자가 해당 스크립트를 실행하면

실행파일이 다운로드되는 방식이 주를 이루고 있다.

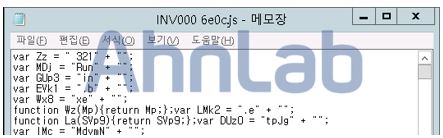

[그림 1]의 첨부파일을 메모장에서 열어보면 [그림 2]와 같은 소스코드를 확인할 수 있다.

|

[그림 2] 스크립트로 제작된 랜섬웨어 (자바스크립트) |

문제는 스크립트 파일 형태의 랜섬웨어가 좀 더 교묘한 방식으로

진화했다는 점이다. 얼마 전까지만 해도 유포지에서 다운로드한 실행파일이 윈도우 실행파일, 즉 PE 파일인 것을 바로 알 수 있었다. 그러나

최근에는 실행파일이 아닌 인코딩(Encoding)된 파일이 다운로드되기 때문에 사용자로서는 어떤 파일인지 바로 알기 어렵다.

그런데, 컴퓨터의 설정을 변경하는 것만으로도 스크립트 파일로 유포되는 랜섬웨어에 의한 피해를 어느 정도 예방할 수 있다.

자바스크립트는 웹브라우저의 가상머신에서만 실행되도록 설계되어 있으며, 이것이 실제 윈도우OS에서 실행될 때는 윈도우 스크립트

호스트(Windows Script Host, 이하 WSH)라는 메커니즘이 필요하다. WSH는 GUI기반의 wscript.exe와 CLI형태의

cscript.exe로 나뉘는데, 두 파일 모두 스크립트 파일 실행에 필요한 윈도우 OS의 시스템 파일이다.

스크립트 파일은 이들 시스템 파일을 이용해 OS에 직접적인 변화를 주게 되는데, 이 점을 악용하는 것이 바로 스크립트로 제작된 악성코드이다.

최신 랜섬웨어를 비롯한 스크립트 파일로 제작된 악성코드는 PC에 설치된 후 시스템 파일을 이용해 외부 IP에서 악성코드를 추가로 다운로드 하거나

PC에 백도어를 생성하는 등의 악성 행위가 가능하다.

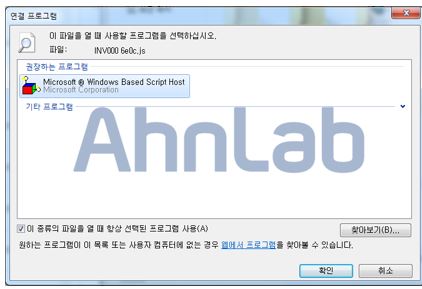

최근 발견된 [그림 1]의 랜섬웨어도 PC에 유입된 js파일이 외부 IP에서 랜섬웨어 실행파일을 다운로드하여 실행하는 형태로, 스팸 메일에

첨부된 js파일을 실행하면 [그림 3]과 같이 자동으로 WSH를 통해 로드되어 실행된다.

[그림 3] js파일 실행 연결프로그램 WSH |

그런데 프로그래머가 아닌 일반 사용자라면, 또 프로그래밍 업무를

위한 PC가 아니라면 js또는 vbs와 같은 스크립트 파일을 직접 실행해야 하는 경우는 거의 없다. 무엇보다 웹사이트 로딩에 필요한 js파일이나

MS 오피스 파일과 관련된 매크로 파일은 WSH를 통해 실행되는 것이 아니기 때문에 WSH를 비활성화하더라도 일상적인 PC 사용이나 일상 업무

처리에는 지장이 없다.

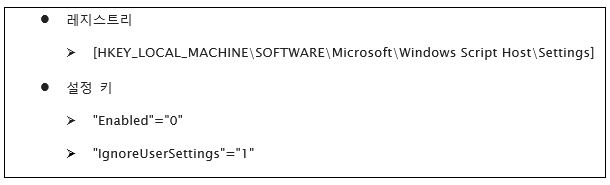

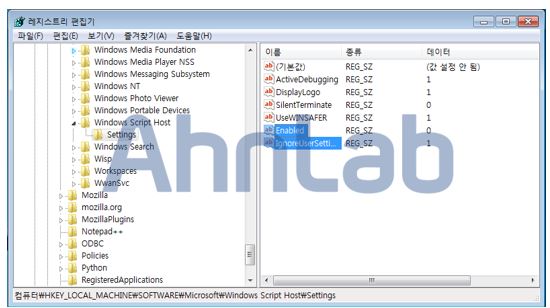

WSH를 비활성화하는 방법은 매우 간단하다. 다음 레지스트리 내에 2개의 값만 생성해주면 된다.

|

[그림 4] WSH 비활성화 레지스트리 설정 |

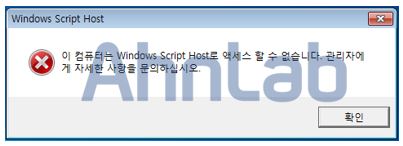

[그림 4]와 같이 설정한 PC에서 랜섬웨어를 다운로드하는

js파일을 실행하면 [그림 5]와 같은 메시지가 나타나며 실행이 차단된다.

|

[그림 5] js파일 실행차단 메시지 |

이와 같이 WSH를 비활성화하면 js파일의 실행을 차단하므로

랜섬웨어에 감염될 가능성을 낮출 수 있으며, 특히 최근 랜섬웨어 유포에 악용되는 WSF 파일 및 오토런(Autorun) 악성코드 감염 원인인

vbs 파일의 실행도 예방할 수 있다.

위와 같이 조치하기가 어렵다면 안티 랜섬웨어 프로그램을 이용하는 방법도 있다. 안랩은 스크립트 파일 형태로 유포되는 랜섬웨어 등 최신 랜섬웨어

예방을 위해 ‘안랩 안티랜섬웨어 툴’ 베타 버전을 무료로 제공하고 있다. 안랩 안티랜섬웨어 툴은 실행파일(.exe/.dll)을 비롯해 zip,

js, ps1, vbs, vbe 등 최근 랜섬웨어들이 자주 이용하는 다양한 형식으로 위장한 의심스러운 파일을 검사한다.

한편, V3에서는 위에서 살펴본 랜섬웨어를 아래와 같은 진단명으로 탐지하고 있다.

<V3 제품군의 진단명>

W97M/Downloader (2016.05.08.00)

Trojan/Win32.Agent (2016.05.12.08)

[출처 : 안랩(www.ahnlab.com)]